شبکه و تجهیزات شبکه

راه اندازی دیتا سنتر - طراحی دیتا سنتر - شرح دیتا سنترشبکه و تجهیزات شبکه

راه اندازی دیتا سنتر - طراحی دیتا سنتر - شرح دیتا سنترمعرفی vCenter Server 6.7

معرفی vCenter Server 6.7

vSphere 6.7 معرفی شد ! و vCenter Server Appliance اکنون به صورت پیش فرض deploy میشود . این نسخه پر از پیشرفت های جدید برای vCenter Server Appliance در تمام زمینه ها است . اکنون مشتریان ابزارهای بیشتری برای کمک به مانیتورینگ دارند. vSphere Client) HTML5) پر از جریان های کاری جدید و نزدیک به ویژگی های آینده نگرانه است. معماری vCenter Server Appliance به سمت مدل پیاده سازی ساده تر حرکت می کند. همچنین File-Based backup درونی که با یک scheduler همراه است . و رابط گرافی کاربر vCenter Server Appliance که از تم Clarity پشتیبانی میکند . اینها فقط بخشی از ویژگی های جدید در vCenter Server Appliance 6.7 هستند .این مقاله به جزئیات بیشتری از پیشرفت های ذکر شده در بالا وارد خواهد شد.

Lifecycle

Install

یکی از تغییرات مهم در vCenter Server Appliance، ساده سازی معماری است . در گذشته تمام سرویس های vCenter Server در یک instance قرار داشت . اکنون میتوانیم دقیقا همان کار را با vCenter Server Appliance 6.7 انجام دهیم . vCenter Server با Embedded PSC به همراه Enhanced Linked Mode ارائه میشود. بیایید نگاهی به مزایایی که این مدل پیاده سازی ارائه می دهد بیندازیم:

- برای ایجاد high availability نیازی به load balancer نیست و به طور کامل از native vCenter Server High Availability پشتیبانی میکند .

- حذف SSO Site boundary ، پیاده سازی را با انعطاف پذیری بیشتری همراه کرده است.

- پشتیبانی از حداکثر مقیاس vSphere

- میتوانید تا 15 دامنه برای استفاده از vSphere Single Sign-On اضافه کنید

- تعداد گره ها را برای مدیریت و نگهداری کاهش می دهد

Migrate

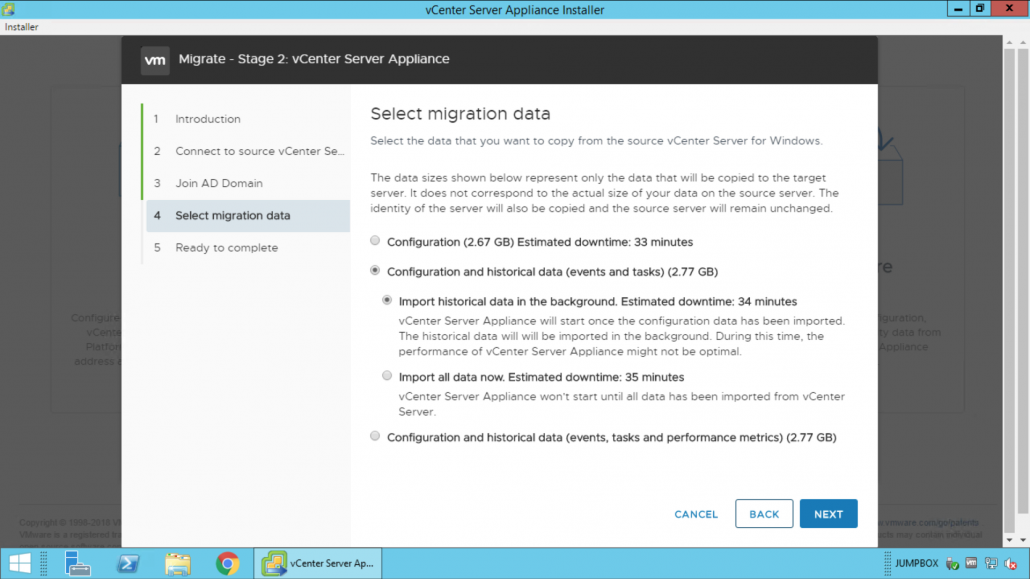

vSphere 6.7 همچنین آخرین نسخه برای استفاده از vCenter Server برای ویندوز را داراست ، که در گذشته نبود. مشتریان می توانند با ابزار داخلی Migration Tool به vCenter Server Appliance مهاجرت کنند. در vSphere 6.7 می توانید نحوه وارد کردن داده های تاریخی و عملکرد را در هنگام Migrate انتخاب کنیم.

- Deploy & import all data

- Deploy & import data in the background

مشتریان همچنین زمان تخمین زده شده از مدت زمانی که طول میکشد تا Migrate انجام شود را میبینند . زمان تخمین زده شده بر اساس اندازه داده های تاریخی و عملکرد در محیط شما متفاوت است. در حالی که مشتریان میتوانند در زمان وارد کردن داده ها در پس زمینه عملیات را pause یا resume کنند . این قابلیت جدید در رابط مدیریت vSphere Appliance موجود است. یکی دیگر از بهبود ها پشتیبانی از پورت های custom در زمان عملیات Migrate است . مشتریانی که پورت پیش فرض Windows vCenter Server را تغیرداده اند دیگر مسدود نمیشوند.

Upgrade

vSphere 6.7 فقط از upgrades یا migrations از vSphere 6.0 یا 6.5پشتیبانی میکند . vSphere 5.5 مسیر مستقیم بروزرسانی به vSphere 6.7 ندارد. مشتریانی با vSphere 5.5 باید ابتدا به vSphere 6.0 یا 6.5بروزرسانی کنند و بعد به vSphere 6.7 بروزرسانی انجام دهند . هم چنین vCenter Server 6.0 یا 6.5 که هاست ESXi 5.5 دارند نمیتوانند بروزرسانی یا migrations انجام دهند ، تا زمانی که حداقل به نسخه ESXi 6.0 یا بالاتر بروز کنند .

یادآوری : vSphere 5.5 در تاریخ September 19, 2018. به پایان پشتیبانی general میرسد.

نظارت و مدیریت

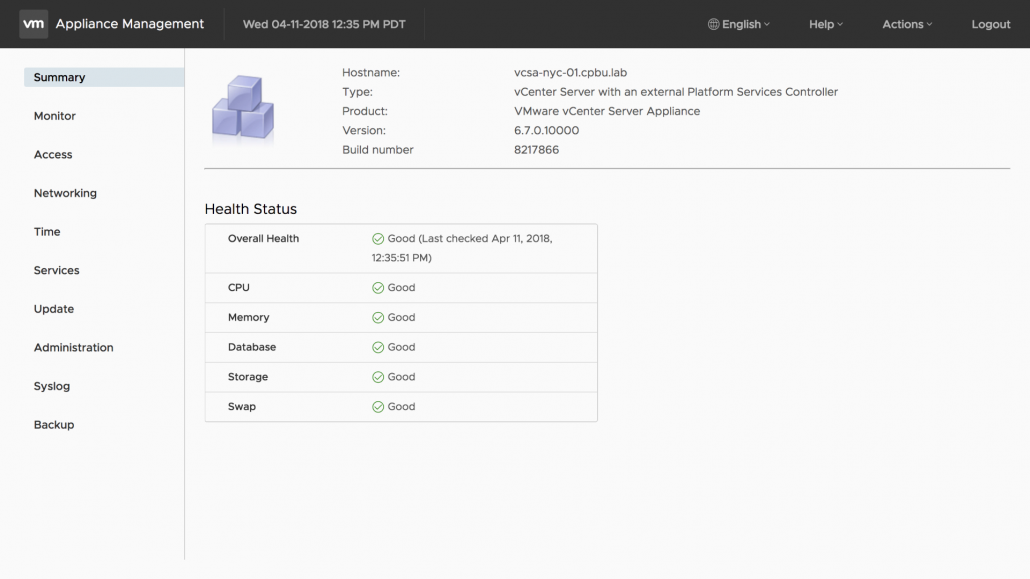

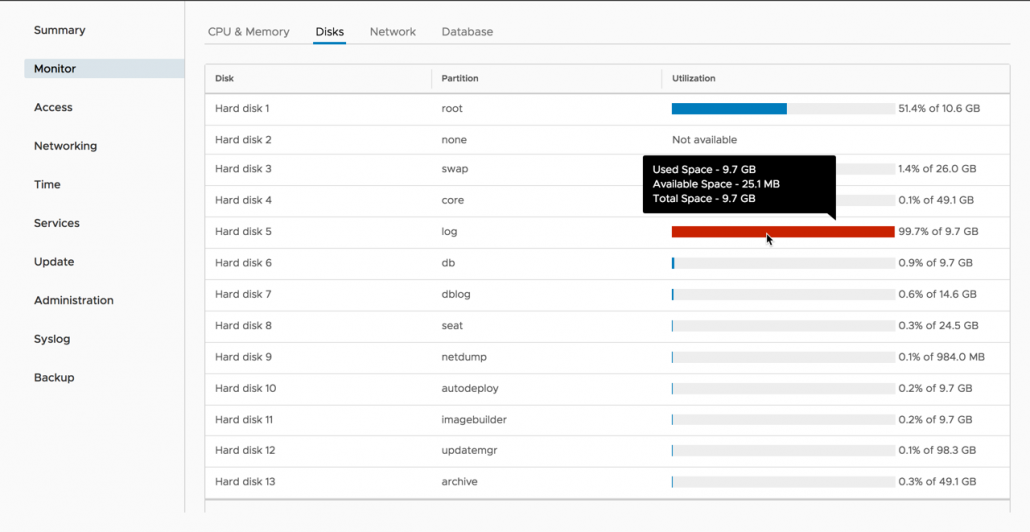

سرمایه گذاری بسیاری جهت بهبود وضعیت Monitoring در vCenter صورت گرفته است. ما شروع این بهبود را از VSphere 6.5 دیدیم و در VSphere 6.7 شاهد چندین پیشرفت جدید نیز می باشیم. بیاییم به پنل مدیریتی vSphere VAMI بر روی پورت 5480 متصل شویم. اولین چیزی که مشاهده می کنیم این است که VAMI به محیط کاربری Clarity آپدیت شده است. ما همچنین می بینیم که در مقایسه با vSphere 6.5 تعدادی تب جدید در پنل سمت چپ قرار گرفته است. یک تب اختصاصی برای مانیتورینگ قرار داده شده است، که در آن ما می توانیم میزان مصرف و وضعیت سی پی یو، رم، شبکه و Database ها را مشاهده نمائیم. بخش جدیدی در تب مانیتورینگ تحت عنوان Disks قرار داده شده است. مشتریان می توانند پارتیشن هر یک از دیسک های vCenter سرور، فضای باقیمانده و مصرف شده را مشاهده نمایند.

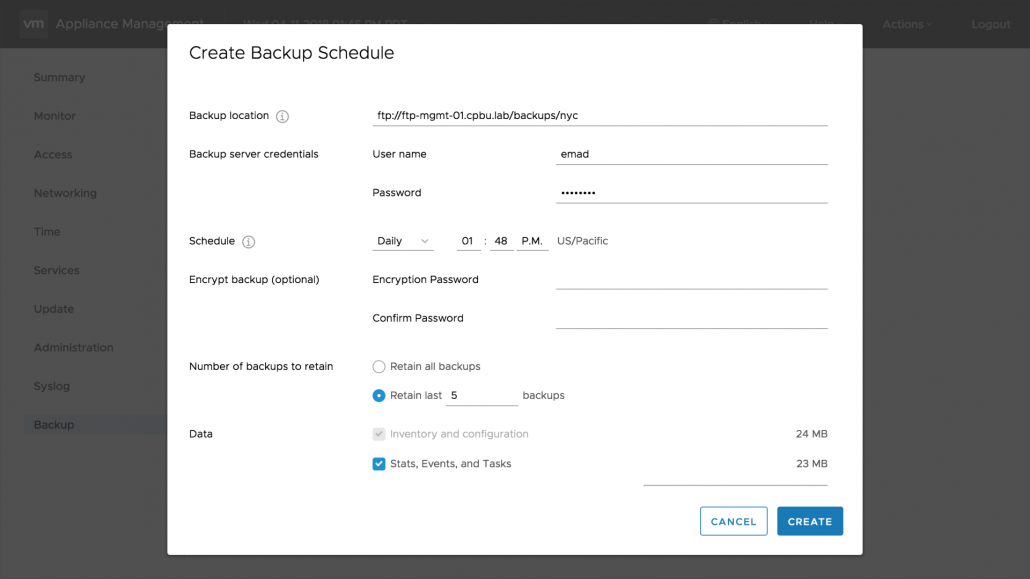

بکآپ های File-Based اولین بار در vSphere 6.5 در زیرمجموعه تب summary قرار گرفتند و اکنون تب مخصوص خود را دارند. اولین گزینه ی در دسترس در تب بکآپ تنظیم scheduler می باشد. مشتریان می توانند بکآپ های vCenter را برنامه ریزی زمانی نموده و انتخاب نمایند که چه تعداد بکاپ حفظ گردد. یک قسمت جدید دیگر در بکـاپ های File-Based ، Activities می باشد. هنگام که یک job بکآپ کامل می شود اطلاعات با جزییات این رویداد در قسمت Activity به عنوان گزارش قرار می گیرد. ما نمی توانیم بدون در نظر گرفتن Restore کردن در مورد بکآپ صحبت کنیم. روند کاری Restore ، اکنون شامل مرورگر آرشیو بکآپ ها می باشد. این مرورگر تمام بکاپ های شما بدون نیاز به دانستن مسیر های بکآپ نشان می دهد.

تب جدید دیگر Services می باشد که در VAMI قرار گرفته است. زمانی درون vSphere Web Client بود و اکنون در VAMIبرای عیب یابی out of band هست . تمام سرویس های vCenter Server Appliance ، نوع راه اندازی، سلامت و وضعیت آنها در اینجا قابل مشاهده است . ما همچنین گزینه ای برای شروع، متوقف کردن و راه اندازی مجدد این سرویس ها در صورت نیاز داریم. در حالی که تب های Syslog و Update در VAMI جدید نیستند ، اما در این زمینه ها پیشرفت نیز وجود دارد. Syslog اکنون تا سه syslog forwarding targets پشتیبانی میکند. پیش از این vSphere 6.5 فقط از یکی پشتیبانی میکرد . اکنون انعطاف پذیری بیشتری در پچ کردن و به روز رسانی وجود دارد. از برگه Update، اکنون گزینه ای برای انتخاب اینکه کدام پچ یا به روز رسانی اعمال شود وجود دارد. مشتریان همچنین اطلاعات بیشتری از جمله نوع ، سطح لزوم و همچنین در صورت نیاز به راه اندازی مجدد را مشاهده میکنند. با باز کردن پنجره نمایش پچ یا به روز رسانی ، اطلاعات بیشتر در مورد آنچه که شامل است نمایش داده خواهد شد و در نهایت ، اکنون می توانیم پچ یا به روز رسانی را از VAMI نصب واجرا کنیم. این قابلیت قبلا تنها از طریق CLI در دسترس بود.

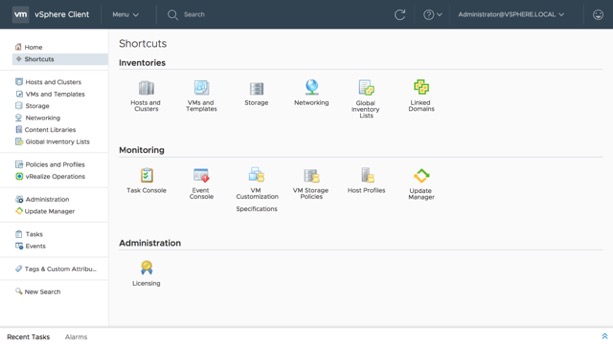

(vSphere client(HTML5

از ویژگی هایی که در vSphere 6.7 روی آن سرمایه گذاری قابل توجه ای شده است VSphere client میباشد. VMware با معرفی vSphere 6.5 نسخه vSphere Client (HTML5) را معرفی کرد که در vCenter server Application از قابلیت های جزئی برخوردار بود. تیم فنی vSphere به سختی بر روی آن کار می کنند تا از ویژگی های بیشتری پشتیبانی نماید و بر اساس باز خورد مشتریان عملکرد و ویژگی آن بهبود چشم گیری یافته است. برخی از ویژگی های جدیدی که در نسخه vSphere client به روز شده شامل موارد زیر است:

- vSphere Update Manager

- Content Library

- vSAN

- Storage Policies

- Host Profiles

- vDS Topology Diagram

- Licensing

بعضی از به روز رسانی هایی که در بالا ذکر شده دارای تمام ویژگی های عملکردی نیست . VMware به روز رسانی های vSphere Client را ادامه خواهد داد تا با ارائه (patch/update) این موارد بهبود یابد.

اکنون در منوی مدیریت ، گزینه های PSC بین دو زبانه تقسیم می شوند. Certificate management دارای برگه خاص خود است و تمام تنظیمات مدیریتی دیگر زیر برگه configuration هستند.

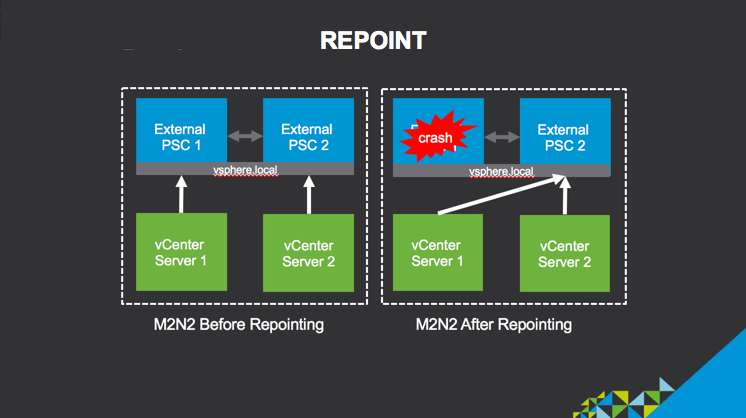

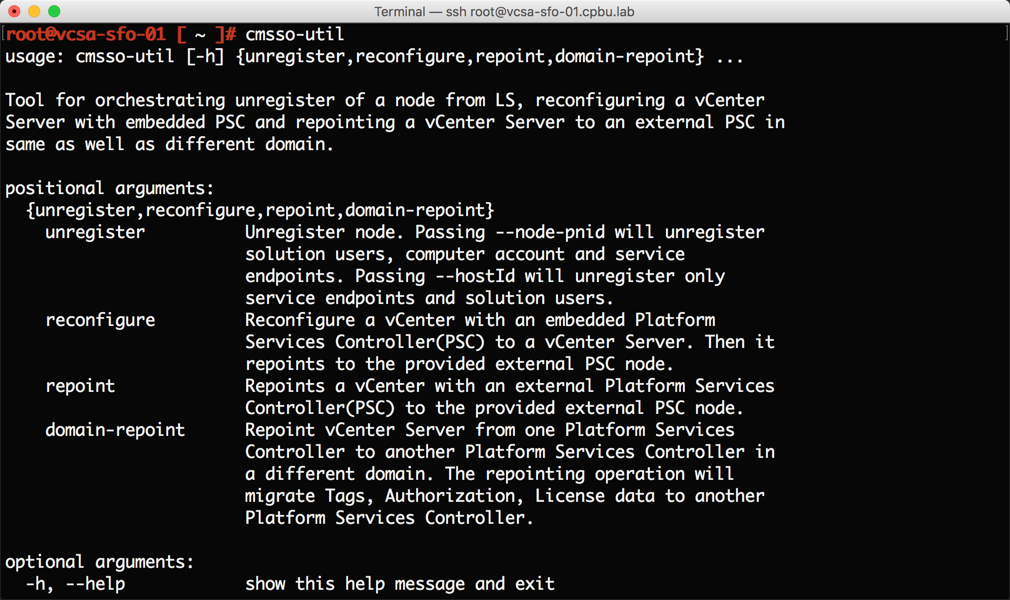

CLI Tools

CLI در vCenter Server Appliance 6.7 نیز دارای برخی از پیشرفت های جدیدی است . اولین پیشرفت Repoint با استفاده cmsso-util است. در حالی که این یک ویژگی جدید نیست ، این قابلیت در vSphere 6.5 موجود نبود و در Vsphere 6.7 دوباره اجرایی شده است . ما در مورد vCenter Server Appliance که به صورت مجزا با SSO Vsphere هست صحبت می کنیم.

کاربران می توانند vCenter Server Appliance خود را از طریق vSphere SSO domains ، ریپوینت کنند. قابلیت Repoint فقط از external deployments که vSphere 6.7 دارد پشتیبانی میکند . قابلیت Repoint داخلی ویژگی pre-check دارد که من ترجیح میدهم استفاده نکنم ! ویژگی pre-check دو دامنه SSO را با هم مقایسه میکند و لیست اختلافات آنها را در یک فایل JSON ذخیره میکند. این فرصتی است که هر یک از این اختلافات را قبل از اجرای domain repoint tool حل کنید. ابزار repoint میتواند لایسنس ها ، تگ ها ، دسته بندی ها و permissions ها را از یک دامنه vSphere SSO به دیگری منتقل کند .

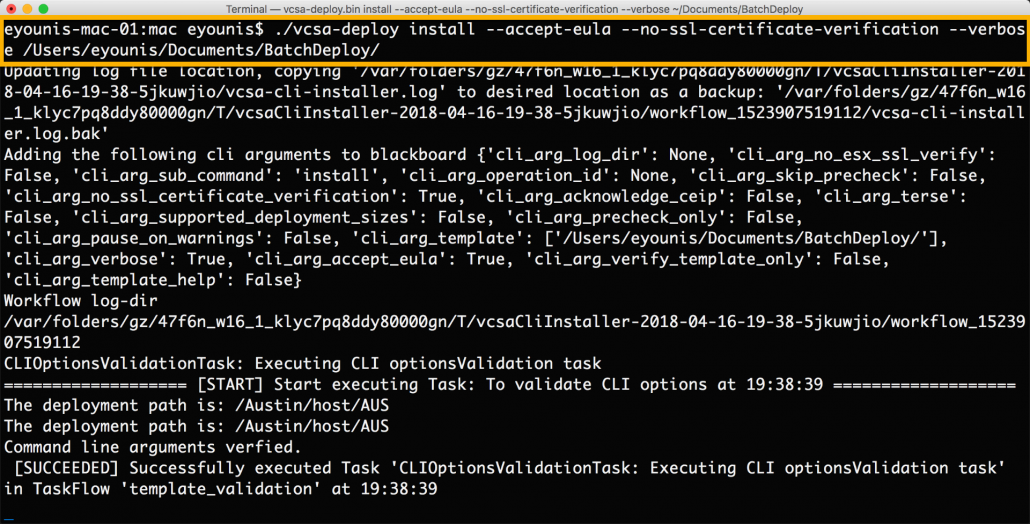

یکی دیگر از بهبود های CLI ، استفاده از cli installer ، برای مدیریت lifecycle در vCenter Server Appliance است .

vCenter Server Appliance ISO معمولا با JSON template examples همراه است. این JSON templates راهی برای اطمینان از سازگاری در طول نصب، ارتقاء و migrate است . معمولا ما باید یک JSON template را از cli installer در همان زمان و به روش صحیح اجرا کنیم . این پیاده سازی دستی per-node در حال حاضر با عملیات دسته ای ، از گذشته باقی مانده است. به عملیات دسته ای چندین JSON templates می تواند به طور متوالی از یک دایرکتوری بدون مداخله اجرا شود. برای تایید الگوها در دایرکتوری که شامل توالی است از گزینه pre-checks استفاده کنید.

جمع بندی

خب ، vCenter Server Appliance 6.7 اکنون استاندارد جدیدی برای اجرای vCenter Server است . ما سعی خواهیم کرد چند مورد از ویژگی های برجسته این نخسه را بررسی کنیم .

RPO چیست؟

همانطور که می دانید امروزه در سازمان ها Disaster Recovery از اهمیت بالایی برخوردار می باشد. بدین معنی که سازمان ها باید بتوانند به روش های مختلف از دیتای خود محافظت نمایند تا در صورتیکه Disaster رخ دهد بتوانند با سرعت بالا دیتای خود را بازگردانند. در طرح های disaster recovery یکی از مفاهیمی که اهمیت بالایی دارد RPO می باشد به معنی Recovery Point Objective ، تعریف آن بصورت زیر می باشد:

حداکثر دیتایی که بعد از Disaster سازمان از دست می دهد که معمولا با زمان اندازه گیری می شود.

به عنوان مثال هنگامیکه می گوییم RPO زمان 2 ساعت می باشد یعنی اگر Disaster در ساعت 14 رخ دهد دیتا سازمان تا ساعت 12 وجود دارد ومی توان آنرا برگرداند.

انواع مجازی سازی

Virtualization چیست؟

Virtualization (مجازی سازی) فرایند ایجاد یک نسخه مجازی از چیزی مانند نرم افزار، سرور، استوریج و شبکهاست. این فرایند موثرترین راه برای کاهش هزینه های دنیای فناوری اطلاعات است در حالی که در تمام سطوح کارایی و بهره وری آن را افزایش می دهد.

مجازی سازی چگونه کار می کند؟

با توجه به محدودیت های سرور های x86، سازمان ها باید سرورهای متعددی را تهیه کنند تا سرعتشان را در سطح نیازهای پردازشی و ذخیره سازی امروزه نگه دارند، در حالی که این سرورها از تمام ظرفیت های خود استفاده نمی کنند. نتیجه ی آن ناکارآمدی و صرف هزینه های زیاد است.

Virtualization از نرم افزار استفاده می کند تا عملکرد سخت افزار را شبیه سازی کند و یک سیستم کامپیوتر مجازی بسازد. این موضوع سازمان ها را قادر می سازد که در یک سرور بیش از یک سیستم کامپیوتر مجازی بسازند (که هر کدام می توانند سیستم عامل و نرم افزار های مختلفی را داشته باشند). مزایای آن عبارت اند از مقرون به صرفه بودن و بهره وری بهتر.

Virtual Machine

سیستم کامپیوتری مجازی که به نام ماشین مجازی (VM) شناخته می شود، یک محفظه ی نگهدارنده ی نرم افزار است که می تواند یک سیستم عامل و یا برنامه هایی را داخل خود داشته باشند. ماشین های مجازی کاملا از یک دیگر مستقل هستند. قرار دادن چندین VM در یک سیستم این اجازه را می دهد که سیستم عامل ها و برنامه های مختلفی را فقط در یک سرور فیزیکی و یا یک هاست اجرا کنیم.

یک لایه نازک از نرم افزار به نام “hypervisor” ماشین های مجازی را از هاستی که روی آن نصب شده اند جدا می کند. hypervisor متناسب با نیاز هر ماشین و به صورت پویا، منابع پردازشی را به ماشین ها اختصاص می دهد.

کلمات کلیدی مربوط به مجازی سازی

ماشین های مجازی مشخصات زیر را دارند که هر کدام فواید مختلفی را ارائه می کنند.

Partitioning

- اجرا کردن سیستم عامل های مختلف روی یک سرور

- تقسیم کردن منابع سیستم بین ماشین های مجازی

Isolation

- امنیت و بروز خطا برای هر ماشین مجازی در سطح سخت افزار ایزوله است

- حفظ عملکرد ماشین ها با کنترل پیشرفته ی منابع پردازشی

Encapsulation

- حالت کلی هر ماشین مجازی در فایل هایی ذخیره می شود

- ماشین های مجازی به سادگی جابجایی فایل ها، انتقال می یابند

Hardware Independence

- آماده سازی و جابجایی ماشین های مجازی به هر سروری

مجازی سازی سرور

مجازی سازی سرور این امکان را می دهد که سیستم عامل های مختلفی را روی یک سرور به صورت ماشین های مجازی با بهره وری بالا، اجرا کنیم. فواید کلیدی آن به صورت زیر است:

- کارایی بهتر

- کاهش هزینه عملیاتی

- انجام سریع کار های سنگین

- بهبود عملکرد برنامه ها

- در دسترس بودن بالای سرور

- از بین بردن پیچیدگی سرور و جلوگیری از بی مصرف ماندن سرور

مجازی سازی شبکه

مجازی سازی شبکه ساخت دوباره ی یک شبکه فیزیکی به صورت کامل و منطقی است. مجازی سازی شبکه این امکان را می دهد که برنامه ها دقیقا به همان صورت که در شبکه ی فیزیکی اجرا می شوند در یک شبکه مجازی اجرا شوند که فواید عملیاتی بهتر و استقلال سخت افزاری موجود در مجازی سازی را به همراه دارد. مجازی سازی شبکه، دستگاه ها و سرویس های شبکه را به صورت منطقی ارائه می کند (مانند سوئیچ، روتر، فایروال و vpn)

مجازی سازی دسکتاپ

استقرار دسکتاپ به عنوان یک سرویس مدیریت شده مجازی سازی دسکتاپ این امکان را می دهد که سازمان های IT در مقابل تغییر نیاز ها و فرصت های در حال ظهور سریعتر پاسخ دهند. برنامه ها و Desktopهای مجازی را می توان به سرعت در دسترس کارکنان سازمان قرار داد در حالی که مکان این کارکنان میتواند در داخل سازمان و یا اینکه دور از سازمان باشد. این کارکنان حتی می توانند از ipad و تبلت های اندرویدی خود برای دسترسی به این برنامه ها و desktopها استفاده کنند.

مجازی سازی در مقابل CLOUD COMPUTING

اگرچه مجازی سازی و Cloud Computing هر دو تکنولوژی های فوق العاده ای هستند اما نمی توان آن ها را به جای هم نام برد و استفاده کرد. مجازی سازی یک راهکار نرم افزاری است که محیط محاسبات پردازشی را از زیرساخت های فیزیکی مستقل می کند، در حالی که Cloud Computing سرویسی است که با دریافت تقاضا منابع محاسباتی به اشتراک گذاشته (مانند نرم افزار یا اطلاعات) را از طریق اینترنت در دسترس دریافت کننده ی سرویس قرار می دهد. به عنوان یک راه حل تکمیلی، سازمان ها می توانند با مجازی سازی سرور های خود شروع کنند، سپس به سمت استفاده از Cloud Computing حرکت کنند تا کارایی بهتر و سرویس بهینه تری را داشته باشند.

مروری بر امنیت vSphere 6.7

ما بسیار خوشحالیم که در این مقاله ، ویژگی های جدید امنیتی در vSphere 6.7 را به شما معرفی خواهیم کرد. اهداف امنیتی در ورژن 6.7 به دو جزء تقسیم میشوند . معرفی ویژگی های جدید امینتی با قابلیت راحتی در استفاده و برآورده شدن نیازهای مشتریان و تیم های امنیت آی تی .

پشتیبانی از TMP 2.0 در ESXi

همانطور که همه شما میدانید ، (TPM (Trusted Platform Module یک دیوایس بر روی لب تاپ ، دسکتاپ یا سرور میباشد و برای نگه داری اطلاعات رمزگذاری شده مثل (keys, credentials, hash values) استفاده میشود . TPM 1.2 برای چندین سال در ESXi موجود بود اما عمدتا توسط پارتنر ها مورد استفاده قرار می گرفت. TPM 2.0 با 1.2 سازگار نیست و نیاز به توسعه تمام درایور های دستگاه و API جدید دارد. ESXi از TPM 2.0 بر اساس تلاش های ما بر روی 6.5 با Secure Boot ، استفاده میکند. به طور خلاصه ما تایید میکنیم که سیستم با Secure Boot فعال ، بوت شده است و ارزیابی را انجام میدهیم و در TPM ذخیره میکنیم . vCenter این ارزیابی ها را میخواند و با مقادیری که توسط خود ESXi گزارشگیری شده مقایسه میکند. اگر مقادیر مطابقت داشته باشند، سیستم با Secure Boot فعال ، بوت شده است وهمه چیز خوب است و فقط کد های تایید شده اجرا میشوند و مطمئن هستیم که کد های تایید نشده وجود ندارد . vCenter یک گزارش تایید در vCenter web client که وضعیت هر هاست را نشان میدهد ارائه میکند.

TMP 2.0 مجازی در ماشین ها

برای پشتیابنی از TPM برای ماشین های مجازی ، مهندسین ما دیوایس مجازی TPM 2.0 را ایجاد کرده اند که در ویندوز مانند یک دستگاه معمولی نمایش داده میشود و مانند TPM فیزیکی ، می تواند عملیات رمزنگاری را انجام دهد و مدارک را ذخیره کند. اما چگونه داده ها را در TPM مجازی ذخیره می کنیم؟ ما این اطلاعات را در فایل nvram ماشین ها مینویسیم و آنرا با VM Encryption ایمن میکنیم . این عملیات اطلاعات را در vTPM ایمن میکند و همراه با ماشین جابجا میشود . اگر این VM را به یک دیتاسنتر دیگر کپی کنیم و این دیتاسنتر برای صحبت با KMS ما پیکربندی نشده باشد ، آن وقت دیتا در vTPM ایمن خواهد بود. نکته : فقط فایل های “home” ماشین رمزگذاری میشود نه VMDK’s ، مگر اینکه شما انتخاب کنید که آنها را نیز رمزگذاری کنید.

چرا از TMP سخت افزاری استفاده نکردیم ؟

یک سخت افزار TPM محدودیت هایی هم دارد . به دلیل اینکه یک دستگاه serial هست پس کمی کند است. یک nvram ایمن که ظرفیت ذخیره سازی آن با بایت اندازه گیری میشود دارد . توانایی تطبیق با بیش از 100 ماشین در یک هاست را ندارد و قادر به نوشتن تمام اطلاعات TPM آنها در TPM فیزیکی نیست و به یک scheduler برای عملیات رمزنگاری نیاز دارد . فرض کنید 100 ماشین در حال تلاش برای رمزنگاری چیزی هستند و وابسته به یک دستگاه serial که فقط میتواند 1 رمزنگاری در آن واحد انجام دهد ؟ اوه….

حتی اگر بتواند اطلاعات را فیزیکی ذخیره کند ، عملیات vMotion را در نظر بگیرید ! مجبور است داده ها را به طور ایمن از یک TPM فیزیکی حذف و آن را به دیگری کپی کند و با استفاده از کلیدهای TPM جدید دوباره داده ها را امضا کند. تمام این اقدامات در عمل بسیار آهسته است و با مسائل امنیتی و الزامات امنیتی اضافی همراه است.

توجه داشته باشید: برای اجرای TPM مجازی، شما به VM Encryption نیاز دارید. این بدان معناست که شما به یک زیرساخت مدیریت کلید سوم شخص در محیط خود هستید .

پشتیبانی از ویژگی های امنیتی مبنی بر مجازی سازی مایکروسافت

تیم امنیتی شما احتمالا درخواست یا تقاضای پشتیبانی “Credential Guard” میدهد. این همان است .

در سال 2015 ، مایکروسافت ویژگی های امنیتی مبنی بر مجازی سازی را معرفی کرد . ما نیز همکاری بسیار نزدیکی با مایکروسافت داشتیم تا این ویژگی ها را در vSphere 6.7 پشتیبانی کنیم . بیایید یک نمای کلی از آنچه در زیر این پوشش انجام دادیم تا این اتفاق بیافتد رامشاهده کنیم . وقتی VBS را بر روی لپتاپتان با ویندوز 10 فعال میکنید ، لپ تاپ ریبوت میشود و به جای بوت مستقیم به ویندوز 10 ، سیستم Hypervisor مایکروسافت را بوت می کند. برای vSphere این به معنای این است که ماشین مجازی که ویندوز 10 را به طور مستقیم اجرا می کرد در حال حاضر در حال اجرا hypervisor مایکروسافت است که در حال حاضر ویندوز 10 را اجرا می کند. این فرآیند ” nested virtualization” نامیده می شود که چیزی است که VMware تجربه بسیارزیادی با آن را دارد. ما از nested virtualization در Hands On Lab’s برای سال ها است که استفاده میکنیم. هنگامی که VBS را در سطح vSphere فعال می کنید، این یک گزینه تعدادی از ویژگی های زیر را فعال میکند.

• Nested virtualization

• IOMMU

• EFI firmware

• Secure Boot

و کاری که نمیکند هم این است که VBS را در ماشین سیستم عامل میهمان فعال نمیکند. برای انجام این کار از راهنمایی مایکروسافت پیروی کنید. این کار را می توانید با اسکریپت های PowerShell، Group Policies و غیره انجام دهید.

نکته در اینجاست که نقش vSphere این است که سخت افزار مجازی را برای پشتیبانی از فعال سازی VBS فراهم کند. در کنار TPM مجازی شما هم اکنون می توانید VBS را فعال کنید و ویژگی هایی مانند Gredential Guard را فعال کنید.

اگر شما امروز در حال ساخت ویندوز 10 یا ویندوز سرور 2016 VM هستید، من به شدت توصیه می کنم آنها را با EFI firmware فعال نصب کنید. انتقال از BIOS / MBR سنتی به EFI (UEFI) firmware پس از آن برخی از چالش ها را بعدا به همراه دارد که در خطوط پایین نشان می دهیم.

بروزرسانی UI

در vSphere 6.7 ما بهبود های زیادی در عملکرد وب کلاینت HTML)5) ایجاد کرده ایم . هم اکنون در تمام مدت ازآن استفاده میکنیم . این محیط سریع است و بخوبی ایجاد شده و هرکاری در آزمایشگاهم میخواهم انجام میدهد . ما برخی تغییرات به منظور ساده تر کردن همه چیز برای ادمین ها در سطح رمزنگاری ماشین ایجاد کرده ایم. در پس زمینه ما هنوز از Storage Policies استفاده میکنیم ، اما تمام توابع رمزنگاری را (VM Encryption, vMotion Encryption) در یک پنل VM Options ترکیب کرده ایم.

چندین هدف SYSLOG

این چیزی است که من شخصا مدت زیادی منتظرش بودم . یکی از درخواستهایی که من داشته ام این است که توانایی کانفیگ چندین هدف SYSLOG از محیط UI را داشته باشم . چرا ؟ برخی از مشتریان می خواهند جریان SYSLOG خود را به دو مکان منتقل کنند. به عنوان مثال، تیم های IT و InfoSec. . کارمندان IT عاشق VMware Log Insight هستند ، تیم های InfoSec معمولا از Security Incident و Event Management system که دارای وظایف تخصصی هستند برای اهداف امنیتی استفاده میکنند . در حال حاضر هر دو تیم ها می توانند یک جریان غیر رسمی از رویدادهای SYSLOG برای رسیدن اهداف مربوطه خود داشته باشند. رابط کاربری VAMI در حال حاضر تا سه هدف مختلف SYSLOG پشتیبانی می کند.

FIPS 140-2 Validated Cryptographic Modules – By Default

این خبر بزرگ برای مشتریان ایالات متحده است . در داخل vSphere) vCenter و ESXi) دو ماژول برای عملیات رمزنگاری وجود دارد. ماژول VM Kernel Cryptographic توسط VM Encryption و ویژگی های Encrypted vSAN و ماژول OpenSSL برای مواردی مانند ایجاده کننده گواهینامه ها (certificate generation) و TLS connections استفاده میشود . این دو ماژول گواهی اعتبارسنجی FIPS 140-2 را کسب کرده اند.

خب ، این به این معنیست که vSphere تاییده FIPS را دارد ؟! خب بعضی از اصطلاحات در جای نادرستی به کاربرده شده است . برای کسب “FIPS Certified” در واقع به یک راه حل کامل از سخت افزار و نرم افزار که با هم تست شده و پیکربندی شده نیاز است. آنچه در VMware انجام دادیم این است که فرایند FIPS را برای اعتبار سنجی vSphere توسط شرکایمان ساده تر کرده ایم. ما منتظر دیدن این اتفاق در آینده نزدیک هستیم. آنچه مشتریان معمولی vSphere باید بداند این است که تمام عملیات رمزنگاری در vSphere با استفاده از بالاترین استانداردها انجام می شود زیرا ما تمامی عملیات رمزنگاری FIPS 140-2 را به صورت پیش فرض فعال کرده ایم.

جمع بندی

بسیاری از موارد امنیتی جدید وجود دارد.آنچه که اینجا مطالعه کردید این است که ما ویژگی های جدید مانند Secure Boot برای ESXi و VM Encryption و بالاتر از همه آنها قالبیت های های لایه جدید مانند TPM 2.0 و virtual TPM . امیدواریم که این روند به همین ترتیب ادامه داشته باشد .

ما تعهد داریم که بهترین امنیت درنوع خود ، در حالی که هم زمان برای ساده سازی اجرا و مدیریت آن تلاش میکنیم ، ارائه دهیم . من می خواهم از تمام تیم های تحقیق و توسعه VMware تشکر کنم برای کار متمایزی که در این نسخه انجام داده اند. آنها سخت کار میکنند تا امنیت شما را برای اجرای و مدیریت آسان تر کنند! آینده در سرزمین vSphere بسیار درخشان است .

Fault Tolerance چیست؟

FT یا Fault Tolerance قابلیتی است که به شما ویژگی های دسترس پذیری بالاتر و محافظت بیشتری از ماشین ها ، در مقایسه با زمانی که از قابلیت HA استفاده میکنید ، ارائه میکند. از نکات منفی قابلیت HA زمان بر بودن بازگشت از Failover و داشتن Down Time است. FT از ورژن 4 معرفی شد اما تا ورژن 6 استفاده نمیشد.

نحوه کار FT

FT فقط برای ماشین هایی با درجه اهمیت بسیار بالا ، با ساختن یک ماشین یکسان دیگر از آن و دردسترس قرار دادن آن برای استفاده در زمان های Failover عمل میکند. به ماشینی که توسط این قابلیت محافظت میشود Primary و به ماشین دوم که یک Mirror از آن است Secondary میگویند. این دو ماشین به طور متناوب وضعیت یکدیگر را زیرنظر میگیند . در زمانی که هاست ماشین Primary از دسترس خارج شود ، ماشین Secondary به سرعت فعال و جایگزین آن میشود و یک ماشین Secondary دیگر ایجاد و وضعیت FT به حالت طبیعی باز میگردد ، و زمانی که هاست ماشین Secondary از دسترس خارج شود یک ماشین Secondary دیگر جایگزین آن میشود. در هر دو حالت کاربر هیچ وقفه ایی در کار ماشین احساس نمیکند و دیتایی از بین نمیرود.

به منظور اطمینان از در دسترس بودن حداقل یکی از ماشین ها ، ماشین Primary و Secondary نمیتوانند هم زمان در یک هاست حضورداشته باشند . همچنین FT از فعال بودن هر دو ماشین در زمان برگشت از وضعیت Failover به منظور جلوگیری از “split-brain” محافظت میکند.

موارد استفاده Fault Tolerance

زمانی که ماشین Secondary فعال شده و نقش ماشین Primary را اجرا میکند ، وضعیت ماشین به طور کامل بازیابی میشود ، یعنی محتویات رم ، برنامه های در حال اجرا و وضعیت پردازشی بدون هیچ تاخیر و نیاز به Load مجدد .به عنوان مثال از این قابلیت برای زمانی که سرویسی داریم که نیاز داریم تمام مدت ، بدون هیچ تاخیری در حال اجرا باشد ، استفاده میشود.

نیازمندی ها و محدودیت های Fault Tolerance

CPU هاست ها باید با V-motion و یا Enhanced V-motion سازگار باشد و از MMU پشتیبانی کند و حتما از شبکه 10G در بستر شبکه استفاده شود. در هر هاست حداکثر تا 4 ماشین را میتوان توسط FT محافظت کرد (هر دو Primary و Secondary شمارش میشوند) اما میتوان این محدودیت را از طریق Advanced Option افزایش داد.

تا آن زمان فقط ماشین هایی که یک هسته CPU داشتند را میتوانستید توسط FT محافظت کنید اما اکنون تا چهار هسته CPU را میتوان محافظت کرد .

در ورژن 6 به بعد ، دیسک ماشین Secondary میتواند روی LUN دیگری در Storage دیگر باشد زیرا دو ماشین در حال Sync شدن هستند . ماشین Secondary برای اپدیت شدن وضعیت اش باید محتویات Memory و CPU را سینک کند ، برای اینکار باید پورت Vm kernel network ایی داشته باشیم . به همین دلیل VMware توصیه میکند برای پورت فیزیکی از کارت 10G ستفاده شود.

قالبیت ها و Device هایی که با این ویژگی از دست خواهید داد:

- از ماشینی که FT enabled میشود نمیتوان Snapshot گرفته و Snapshot های قبلی را باید حذف کرد.

- ماشینی که FT enabled میشود نباید Linked clone باشد و نمیتوان از خود آن هم Linked clone گرفت.

- قابلیت VMCP را برای ماشین نمیتوان فعال کرد.

- I\O filters

- Virtual Volume data store

- Storage-based policy management

- Physical Raw Disk mapping (RDM)

- CD-ROM or floppy virtual devices

- N Port ID Virtualization (NPIV)

- USB and sound devices

- NIC pass through

- Hot-plugging devices

- Serial or parallel ports

- Video devices that have 3D enabled

- Virtual EFI firmware

- Virtual Machine Communication Interface (VMCI)

- 2TB+ VMDK

نکته : به منظور افزایش Availability میتوانید از FT در کنار قابلیت DRS، فقط زمانی که ویژگی EVC فعال شده باشد استفاده کنید.

قبل از فعال کردن FT مطمئن شوید که :

- ماشین و هاست های شما شرایط لازم برای فعال کردن FT را دارند

- وضعیت شبکه هر هاست را بررسی کنید

- کارت شبکه V-motion بررسی شود

- کلاستر HA ایجاد و فعال شود

- CPU شما پشتیبانی شود

- HV در تنظیمات BIOS هاست فعال باشد

- فایل های ماشین ها در فضای Shared storage باشد

- حداقل 3 هاست داشته باشید

- حداکثر تا 4 هسته را میتوان FT کرد

- ماشین هایی که FT enabled میشود Snapshot نداشته باشد

- VMware tools نصب باشد

- EVC در صورت نیاز فعال باشد

- هیچ گونه Removable Media نداشته باشد

- FT دوبرابر شرایط معمول منابع مصرف میکند

- توصیه میشود کارت شبکه 10G dedicated استفاده شود

- CPU و Memory قابلیت Hot plug نداشته باشد

- هر هاست نهایتا تا 8 هسته FT شده میتواند داشته باشد

برای مثال : با 3 هاست ، 3 ماشین 4 کور میتوانیم داشته باشیم (ماشین Secondary هم حساب میشود)

فعال کردن قالبیت FT :

ابتدا یک کارت شبکه اختصاصی میسازیم ، برای اینکار به تب VM kernel adapter رفته و کارت شبکه اضافه میکنیم ، سپس برروی ماشینی که میخواهیم محافظت شود راست کلیلک کرده و Fault tolerance را فعال میکنیم ، پس از آن پنجره ای باز میشود که از ما محل ماشین دوم ، محل دیسک و بعد هاست را انتخاب مکنید و در نهایت Finish را انتخاب میکنیم.

پس از فعال کردن FT رنگ آیکون ماشین به آبی تغیر رنگ میدهد. برای تست FT و اطمینان از عملکرد صحیح آن میتوانید از گزینه Test Failover استفاده کنید.