شبکه و تجهیزات شبکه

راه اندازی دیتا سنتر - طراحی دیتا سنتر - شرح دیتا سنترشبکه و تجهیزات شبکه

راه اندازی دیتا سنتر - طراحی دیتا سنتر - شرح دیتا سنترانواع مجازی سازی

Virtualization چیست؟

Virtualization (مجازی سازی) فرایند ایجاد یک نسخه مجازی از چیزی مانند نرم افزار، سرور، استوریج و شبکهاست. این فرایند موثرترین راه برای کاهش هزینه های دنیای فناوری اطلاعات است در حالی که در تمام سطوح کارایی و بهره وری آن را افزایش می دهد.

مجازی سازی چگونه کار می کند؟

با توجه به محدودیت های سرور های x86، سازمان ها باید سرورهای متعددی را تهیه کنند تا سرعتشان را در سطح نیازهای پردازشی و ذخیره سازی امروزه نگه دارند، در حالی که این سرورها از تمام ظرفیت های خود استفاده نمی کنند. نتیجه ی آن ناکارآمدی و صرف هزینه های زیاد است.

Virtualization از نرم افزار استفاده می کند تا عملکرد سخت افزار را شبیه سازی کند و یک سیستم کامپیوتر مجازی بسازد. این موضوع سازمان ها را قادر می سازد که در یک سرور بیش از یک سیستم کامپیوتر مجازی بسازند (که هر کدام می توانند سیستم عامل و نرم افزار های مختلفی را داشته باشند). مزایای آن عبارت اند از مقرون به صرفه بودن و بهره وری بهتر.

Virtual Machine

سیستم کامپیوتری مجازی که به نام ماشین مجازی (VM) شناخته می شود، یک محفظه ی نگهدارنده ی نرم افزار است که می تواند یک سیستم عامل و یا برنامه هایی را داخل خود داشته باشند. ماشین های مجازی کاملا از یک دیگر مستقل هستند. قرار دادن چندین VM در یک سیستم این اجازه را می دهد که سیستم عامل ها و برنامه های مختلفی را فقط در یک سرور فیزیکی و یا یک هاست اجرا کنیم.

یک لایه نازک از نرم افزار به نام “hypervisor” ماشین های مجازی را از هاستی که روی آن نصب شده اند جدا می کند. hypervisor متناسب با نیاز هر ماشین و به صورت پویا، منابع پردازشی را به ماشین ها اختصاص می دهد.

کلمات کلیدی مربوط به مجازی سازی

ماشین های مجازی مشخصات زیر را دارند که هر کدام فواید مختلفی را ارائه می کنند.

Partitioning

- اجرا کردن سیستم عامل های مختلف روی یک سرور

- تقسیم کردن منابع سیستم بین ماشین های مجازی

Isolation

- امنیت و بروز خطا برای هر ماشین مجازی در سطح سخت افزار ایزوله است

- حفظ عملکرد ماشین ها با کنترل پیشرفته ی منابع پردازشی

Encapsulation

- حالت کلی هر ماشین مجازی در فایل هایی ذخیره می شود

- ماشین های مجازی به سادگی جابجایی فایل ها، انتقال می یابند

Hardware Independence

- آماده سازی و جابجایی ماشین های مجازی به هر سروری

مجازی سازی سرور

مجازی سازی سرور این امکان را می دهد که سیستم عامل های مختلفی را روی یک سرور به صورت ماشین های مجازی با بهره وری بالا، اجرا کنیم. فواید کلیدی آن به صورت زیر است:

- کارایی بهتر

- کاهش هزینه عملیاتی

- انجام سریع کار های سنگین

- بهبود عملکرد برنامه ها

- در دسترس بودن بالای سرور

- از بین بردن پیچیدگی سرور و جلوگیری از بی مصرف ماندن سرور

مجازی سازی شبکه

مجازی سازی شبکه ساخت دوباره ی یک شبکه فیزیکی به صورت کامل و منطقی است. مجازی سازی شبکه این امکان را می دهد که برنامه ها دقیقا به همان صورت که در شبکه ی فیزیکی اجرا می شوند در یک شبکه مجازی اجرا شوند که فواید عملیاتی بهتر و استقلال سخت افزاری موجود در مجازی سازی را به همراه دارد. مجازی سازی شبکه، دستگاه ها و سرویس های شبکه را به صورت منطقی ارائه می کند (مانند سوئیچ، روتر، فایروال و vpn)

مجازی سازی دسکتاپ

استقرار دسکتاپ به عنوان یک سرویس مدیریت شده مجازی سازی دسکتاپ این امکان را می دهد که سازمان های IT در مقابل تغییر نیاز ها و فرصت های در حال ظهور سریعتر پاسخ دهند. برنامه ها و Desktopهای مجازی را می توان به سرعت در دسترس کارکنان سازمان قرار داد در حالی که مکان این کارکنان میتواند در داخل سازمان و یا اینکه دور از سازمان باشد. این کارکنان حتی می توانند از ipad و تبلت های اندرویدی خود برای دسترسی به این برنامه ها و desktopها استفاده کنند.

مجازی سازی در مقابل CLOUD COMPUTING

اگرچه مجازی سازی و Cloud Computing هر دو تکنولوژی های فوق العاده ای هستند اما نمی توان آن ها را به جای هم نام برد و استفاده کرد. مجازی سازی یک راهکار نرم افزاری است که محیط محاسبات پردازشی را از زیرساخت های فیزیکی مستقل می کند، در حالی که Cloud Computing سرویسی است که با دریافت تقاضا منابع محاسباتی به اشتراک گذاشته (مانند نرم افزار یا اطلاعات) را از طریق اینترنت در دسترس دریافت کننده ی سرویس قرار می دهد. به عنوان یک راه حل تکمیلی، سازمان ها می توانند با مجازی سازی سرور های خود شروع کنند، سپس به سمت استفاده از Cloud Computing حرکت کنند تا کارایی بهتر و سرویس بهینه تری را داشته باشند.

مجازی سازی

Virtualization چیست؟

Virtualization (مجازی سازی) فرایند ایجاد یک نسخه مجازی از چیزی مانند نرم افزار، سرور، استوریج و شبکهاست. این فرایند موثرترین راه برای کاهش هزینه های دنیای فناوری اطلاعات است در حالی که در تمام سطوح کارایی و بهره وری آن را افزایش می دهد.

مزایای Virtualization

مجازی سازی می تواند کارایی، انعطاف پذیری و مقیاس پذیری دنیای فناوری اطلاعات را افزایش دهد در حالی که هزینه ها را به طور قابل توجهی کاهش می دهد. جابجایی پویاتر بارهای پردازشی، عملکرد و دسترسی به منابع بهبود یافته و عملیات هایی که به صورت خودکار انجام می شوند. این ها همه مزایایی هستند که توسط مجازی سازی، مدیریت فناوری اطلاعات را ساده تر می کنند و هزینه های راه اندازی و نگهداری را کاهش می دهند. مزایای بیشتر مجازی سازی شامل موارد زیر می شود:

- کاهش هزینه های عملیاتی

- Downtime ها را کاهش داده و یا از بین برده

- افزایش بهره وری، کارایی و پاسخگویی دنیای IT

- آماده سازی سریعتر برنامه ها و منابع

- تداوم کسب و کار و بهبود بازیابی اطلاعات

- ساده سازی مدیریت دیتا سنتر

معرفی VMware vSphere 6.7

در این مقاله میخواهیم درباره آخرین نسخه از Vsphere نسخه 6.7 صحبت کنیم.

6.7 Vsphere توانایی های کلیدی را ارائه میکند که واحدهای فناوری اطلاعات را قادر می سازد تا به روند قابل توجه خواسته های جدید در عرصه فناوری اطلاعات در زیرساخت سازمان خود توجه کنند.

- رشد انفجاری در تعدد و انواع برنامه های کاربردی ، از برنامه های مهم کسب و کار تا بارهای کاری هوشمند

- رشد سریع محیط های ابری هیبرید و موارد استفاده آنها

- رشد و گسترش مراکز داده مستقر در سرار جهان ، از جمله در لایه Edge

- امنیت زیرساخت ها و برنامه های کاربردی که اهمیت فوق العاده ای را نیازدارند

مدیریت ساده و کارآمد در مقیاس

Vsphere 6.7 بر اساس نوآوری های تکنولوژی به کار رفته در Vsphere 6.7 ساخته شده و تجربه مشتری را به سطح کاملا جدیدی ارتقا داده است. سادگی مدیریت ، بهبود عملیاتی ، زمان عملکرد همه در یک مقیاس .

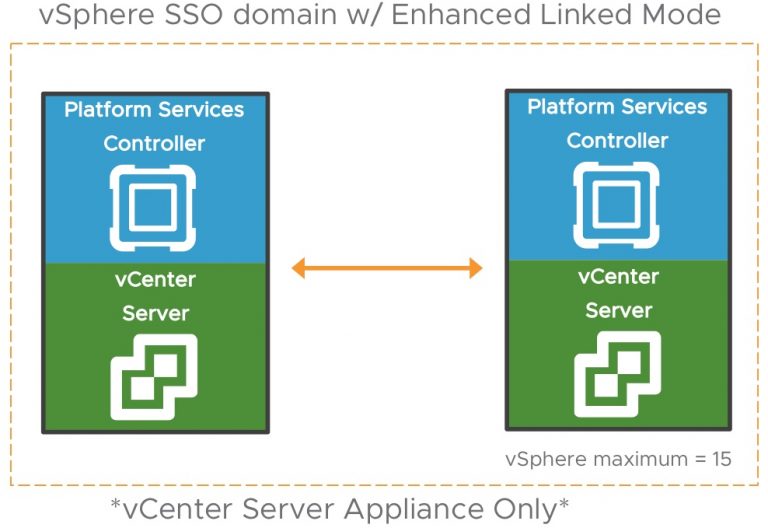

Vsphere 6.7 یک تجربه استثنائی برای کاربر با استفاده از vCenter Server Appliance) vCSA) به همراه دارد . این نسخه چندین APIs جدید را معرفی میکند که باعث بهبود کارایی و تجربه در راه اندازی vCenter ، راه اندازی چندین vCenter براساس یک قالب آماده میشود ، مدیریت vCenter Server Appliance و پشتیبان گیری و بازنشانی را به مراتب راحت تر میکند. همچنین به طور قابل توجهی توپولوژی vCenter Server را از طریق vCenter با embedded platform services controller را در حالت enhanced linked ساده تر کرده است که مشتریان را قادر میسازد تا چند vCenter را به هم پیوند دهند تا دسترس پذیری بدون مرز را در سرار محیط بدون نیاز به external platform services controller یا load balancers داشته باشند.

علاوه بر اینها ، با vSphere 6.7 vCSA بهبود عملکرد فوق العاده ای ارائه میشود . (تمام معیارها در مقایسه با vSphere 6.5 مقایسه شده است) :

- 2X faster performance in vCenter operations per second

- 3X reduction in memory uغیر مجاز می باشدe

- 3X faster DRS-related operations (e.g. power-on virtual machine)

این بهبود عملکرد از داشتن تجربه کاربری سریع برای کاربران vSphere اطمینان حاصل میکند ، ارزش قابل توجه و همچنین صرفه جویی در وقت و هزینه در موارد استفاده متنوع همچون VDI ، Scale-out apps ، Big Data ، HPC ، DevOps distributed cloud native apps و غیره دارد.

vSphere 6.7 بهبود هایی در مقایس و کارایی در زمان بروزرسانی ESXi هاست ها دارد. با حذف یکی از دو بار راه اندازی مجدد که به طور معمول برای ارتقاء نسخه اصلی مورد نیاز است ، زمان تعمیر و نگهداری را به طور قابل توجهی کاهش میدهد (Single Reboot) . علاوه بر آن Quick boot یک نوآوری جدید است که ESXi hypervisor را بدون راه اندازی مجدد هاست فیزیکی ، و حذف زمان سپری شده برای بوت شدن ، از سر میگیرد.

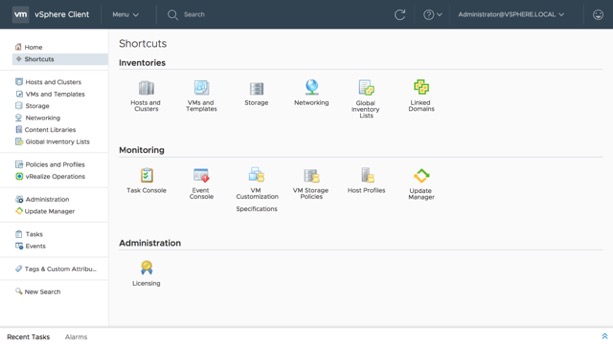

یکی دیگر از مولفه های کلیدی vSphere 6.7 رابط کاربر گرافیکی است که تجربه ایی ساده و کارآمد را ارائه می دهد ، می باشد. vSphere Client مبتنی بر HTML5 یک رابط کاربری مدرن ارائه میکند که پاسخگوی هر دو نیاز واکنشگرایی و سهولت در استفاده برای کاربر است. با vSphere 6.7 که شامل قابلیت های اضافه شده برای پشتیبانی از نه تنها جریان های کاری معمولی مشتریان ، بلکه سایر قابلیت های کلیدی مانند مدیریت NSX ، vSAN ، VUM و همچنین اجزای third-party است.

امنیت جامع Built-In

vSphere 6.7 بر روی قابلیت های امنیتی در vSphere 6.5 ایجاد شده و موقعیت منحصر به فرد آن را به عنوان hypervisor ارائه می دهد تا امنیت جامع را که از هسته شروع می شود، از طریق یک مدل مبتنی بر سیاست عملیاتی ساده هدایت کند.

vSphere 6.7 ابزارهای سخت افزاری Trusted Platform Module (TPM) 2.0 و همچنین Virtual TPM 2.0 را پشتیبانی می کند و به طور قابل توجهی امنیت و یکپارچگی را در hypervisor و سیستم عامل مهمان به همراه دارد.

این قابلیت از VM ها و هاست ها در برابر tampered شدن جلوگیری ، از بارگیری اجزای غیر مجاز ممانعت و ویژگی های امنیتی سیستم عامل مهمان را که توسط تیم های امنیتی درخواست شده فعال می کند.

رمزگذاری داده ها همراه با vSphere 6.5 معرفی شد و به خوبی جا افتاد. با vSphere 6.7 ، رمزگذاری VM بهبود بیشتری یافته و عملیات مدیریت را آسان تر کرده است. vSphere 6.7 جریان های کاری را برای رمزگذاری VM ساده می کند ، برای محافظت در داده ها در حالت سکون و جابجایی طراحی شده ، ساخت آن را به آسانی با یک راست کلیک و همچنین افزایش امنیت وضعیت رمزگذاری VM و دادن کنترل بیشتری برای محافظت به کاربر در برابر دسترسی به داده های غیر مجاز میدهد.

vSphere 6.7 همچنین حفاظت از داده ها را در حرکت با فعال کردن vMotion رمزگذاری شده درinstances های مختلف vCenter و همچنین نسخه های مختلف ارائه میدهد ، ساده تر کردن عملیات migrations دیتاسنتر را ایمن میکند ، داده ها را در یک محیط (hybrid cloud (between on-premises and public cloud ، و یا در سراسر دیتاسنتر ها با موقعیت های مختلف جغرافیای انتقال می دهد.

vSphere 6.7 از تمام رنج تکنولوژی ها و فن آوری های امنیتی مبتنی بر مجازی سازی مایکروسافت پشتیبانی می کند. این یک نتیجه همکاری نزدیک بین VMware و مایکروسافت است تا مطمئن شود ماشین های ویندوزی در vSphere از ویژگی های امنیتی in-guest در حالی که همچنان در حال اجرا با عملکرد مناسب و امنیت در پلت فرم vSphere هستند ، پشتیبانی میکند.

vSphere 6.7 امنیت داخلی جامعی را ارائه میکند که قلب SDDC ایمن است ، که این ادغام عمیق و یکپارچه با سایر محصولات VMware مانند vSAN، NSX و vRealize Suite برای ارائه یک مدل کامل امنیتی برای مرکز داده است.

Universal Application Platform

vSphere 6.7 یک پلتفرم کاربردی عمومی است که ظرفیت های کاری جدید مانند (تصاویر گرافیکی 3 بعدی، اطلاعات حجیم، HPC، یادگیری ماشینی، (In-Memory و Cloud-Native) را به خوبی mission critical applications موجود ، پشتیبانی میکند. همچنین برخی از آخرین نوآوری های سخت افزاری در صنعت را پشتیبانی میکند و عملکرد استثنایی را برای انواع کار های مختلف ارائه میدهد.

vSphere 6.7 پشتیبانی و قابلیت های معرفی شده برای GPU را از طریق همکاری VMware و Nvidia ، با مجازی سازی GPUهای Nvidia حتی برای non-VDI و موارد غیر محاسباتی مانند هوش مصنوعی ، یادگیری ماشینی، داده های حجیم و موارد دیگر افزایش میدهد.

با پیشرفت تکنولوژی به سمت Nvidia GRID™ vGPU در vSphere 6.7 ، به جای نیاز به خاموش کردن بارهای کاری بر روی GPUها ،مشتریان میتوانند به راحتی این ماشین ها را موقتا متوقف کنند و یا اینکه از سر گیرند، به این ترتیب مدیریت بهتر چرخه حیاط هاست ، و به طور قابل توجهی باعث کاهش اختلال برای کاربران نهایی میشود. Vmware همچنان با هدف ارائه تجربه کامل Vsphere به GPU ها در نسخه های آینده در این زمینه سرمایه گذاری میکند.

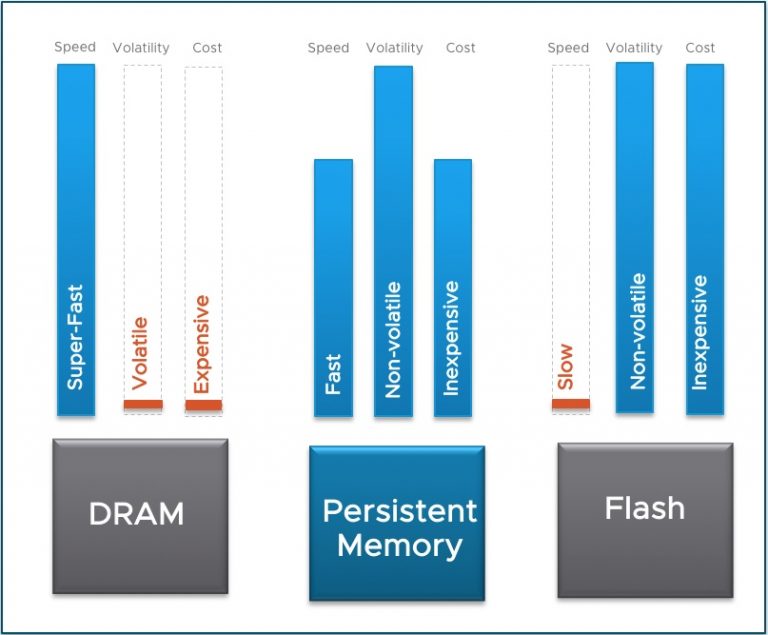

vSphere 6.7 با افزودن پشتیبانی از نوآوری های کلیدی صنعت ، که آماده است تا تاثیر قابل توجهی بر چشم انداز، که حافظه پایدار است ، همچنان رهبری تکنولوژی Vmware و همکاری پربار با شرکای کلیدی خود را به نمایش میگذارد . با حافظه پایدار vSphere، مشتریان با استفاده از ماژول های سخت افزاری پشتیبانی شده، مانند آنهایی که از Dell-EMC و HPE موجود هستند، می تواند آنها را به عنوان ذخیره سازی های فوق سریع با IOPS بالا، و یا به سیستم عامل مهمان به عنوان حافظه non-volatile قرار دهند این به طور قابل توجهی عملکرد سیستم عامل را در برنامه ها برای کاربرد های مختلف ، افزایش میدهد و برنامه ای موجود را سریعتر و کارآمدتر میکند و مشتریان را قادر میسازد تا برنامه های با عملکرد بالا بسازند که میتواند از حافظه مداوم vSphere استفاده کند.

شما میتوانید مجله Virtual Blocks Core Storage 6.7 را نیز ببینید که در آن اطلاعات بیشتری را در مورد استوریج جدید و ویژگی های شبکه ای مانند Native 4Kn disk support ، RDMA support و Intel VMD برای NVMe که بیشتر برنامه های سازمانی را در vSphere اجرا میکند، مشاهده کنید.

تجربه Hybrid Cloud) Seamless Hybrid Cloud)

با پذیرش سریع vSphere-based public clouds از طریق شرکاری VMware Cloud Provider Program ، VMware Cloud در AWS، و همچنین دیگر ارائه دهندگان cloud ، VMware متعهد به ارائه یک cloud ترکیبی یکپارچه برای مشتریان است. vSphere 6.7 قابلیت vCenter Server Hybrid Linked Mode را معرفی میکند که آن را برای مشتریان به منظور داشتن نمایش پذیری unified و قابلیت مدیریتی on-premises محیط vSphere در حال اجرا بر روی یک نسخه و محیط vSphere-based public cloud ، مانند VMware Cloud در AWS، در حال اجرا بر روی نسخه های مختلف از vSphere را آسان و ساده کرده است. این قابیت از افزایش سرعت نوآوری و معرفی قابلیت های جدید در vSphere-based public clouds اطمینان حاصل میکند و مشتری را مجبور نمی کند تا به طور مداوم محیط محلی vSphere را به روز رسانی و ارتقا دهد.

vSphere 6.7 همچنین قابلیت Migration در حالت Cold وHot در محیط Cross-Cloud میدهد ، علاوه بر افزایش سهولت مدیریت ، تجربه seamless و non-disruptive hybrid cloud را ارائه میدهد. همانطور که ماشین های مجازی بین مراکز داده های مختلف مهاجرت می کنند ، یا از یک مرکز داده محلی به cloud و بلعکس منتقل میشوند ، آنها احتمالا در میان انواع پردازنده های مختلف حرکت می کنند. vSphere 6.7 قابلیت جدیدی را فراهم می کند که کلیدی برای محیط های hybrid cloud است که به نام Per-VM EVC نامیده می شود. Per-VM EVC قابلیت EVC) Enhanced vMotion Compatibility) را به یک ویژگی ماشین تبدیل میکند ، که به جای استفاده از نسل خاصی از پردازنده که در cluster بوت شده ، از آن استفاده کند. این قابلیت seamless migration را در سراسر CPU های مختلف با حفظ حالت EVC در هر ماشین در طول migrations در سراسر کلاستر ها اجازه میدهد.

پیش از این vSphere 6.0 قابلیت provisioning را بین vCenter instances معرفی کرده بود که اغلب به نام ” cross-vCenter provisioning ” یاد می شود. استفاده از دو مورد vCenter این احتمال را می دهد که نمونه ها در نسخه های مختلف انتشار قرار داشته باشند. vSphere 6.7 مشتریان را قادر می سازد تا از نسخه های مختلف vCenter استفاده کنند، در حالی که اجازه می دهد cross-vCenter, عملیات provisioning مانند: (vMotion, Full Clone , cold migrate) را به طور یکپارچه ادامه دهد . این به خصوص برای مشتریانی که توانایی استفاده از VMware Cloud را در AWS به عنوان بخشی از hybrid cloud خود دارند، مفید است.

مروری بر امنیت vSphere 6.7

ما بسیار خوشحالیم که در این مقاله ، ویژگی های جدید امنیتی در vSphere 6.7 را به شما معرفی خواهیم کرد. اهداف امنیتی در ورژن 6.7 به دو جزء تقسیم میشوند . معرفی ویژگی های جدید امینتی با قابلیت راحتی در استفاده و برآورده شدن نیازهای مشتریان و تیم های امنیت آی تی .

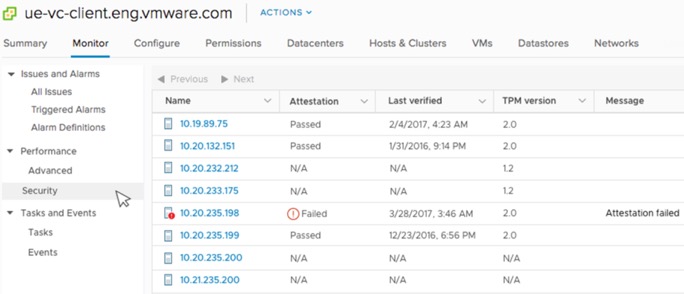

پشتیبانی از TMP 2.0 در ESXi

همانطور که همه شما میدانید ، (TPM (Trusted Platform Module یک دیوایس بر روی لب تاپ ، دسکتاپ یا سرور میباشد و برای نگه داری اطلاعات رمزگذاری شده مثل (keys, credentials, hash values) استفاده میشود . TPM 1.2 برای چندین سال در ESXi موجود بود اما عمدتا توسط پارتنر ها مورد استفاده قرار می گرفت. TPM 2.0 با 1.2 سازگار نیست و نیاز به توسعه تمام درایور های دستگاه و API جدید دارد. ESXi از TPM 2.0 بر اساس تلاش های ما بر روی 6.5 با Secure Boot ، استفاده میکند. به طور خلاصه ما تایید میکنیم که سیستم با Secure Boot فعال ، بوت شده است و ارزیابی را انجام میدهیم و در TPM ذخیره میکنیم . vCenter این ارزیابی ها را میخواند و با مقادیری که توسط خود ESXi گزارشگیری شده مقایسه میکند. اگر مقادیر مطابقت داشته باشند، سیستم با Secure Boot فعال ، بوت شده است وهمه چیز خوب است و فقط کد های تایید شده اجرا میشوند و مطمئن هستیم که کد های تایید نشده وجود ندارد . vCenter یک گزارش تایید در vCenter web client که وضعیت هر هاست را نشان میدهد ارائه میکند.

TMP 2.0 مجازی در ماشین ها

برای پشتیابنی از TPM برای ماشین های مجازی ، مهندسین ما دیوایس مجازی TPM 2.0 را ایجاد کرده اند که در ویندوز مانند یک دستگاه معمولی نمایش داده میشود و مانند TPM فیزیکی ، می تواند عملیات رمزنگاری را انجام دهد و مدارک را ذخیره کند. اما چگونه داده ها را در TPM مجازی ذخیره می کنیم؟ ما این اطلاعات را در فایل nvram ماشین ها مینویسیم و آنرا با VM Encryption ایمن میکنیم . این عملیات اطلاعات را در vTPM ایمن میکند و همراه با ماشین جابجا میشود . اگر این VM را به یک دیتاسنتر دیگر کپی کنیم و این دیتاسنتر برای صحبت با KMS ما پیکربندی نشده باشد ، آن وقت دیتا در vTPM ایمن خواهد بود. نکته : فقط فایل های “home” ماشین رمزگذاری میشود نه VMDK’s ، مگر اینکه شما انتخاب کنید که آنها را نیز رمزگذاری کنید.

چرا از TMP سخت افزاری استفاده نکردیم ؟

یک سخت افزار TPM محدودیت هایی هم دارد . به دلیل اینکه یک دستگاه serial هست پس کمی کند است. یک nvram ایمن که ظرفیت ذخیره سازی آن با بایت اندازه گیری میشود دارد . توانایی تطبیق با بیش از 100 ماشین در یک هاست را ندارد و قادر به نوشتن تمام اطلاعات TPM آنها در TPM فیزیکی نیست و به یک scheduler برای عملیات رمزنگاری نیاز دارد . فرض کنید 100 ماشین در حال تلاش برای رمزنگاری چیزی هستند و وابسته به یک دستگاه serial که فقط میتواند 1 رمزنگاری در آن واحد انجام دهد ؟ اوه….

حتی اگر بتواند اطلاعات را فیزیکی ذخیره کند ، عملیات vMotion را در نظر بگیرید ! مجبور است داده ها را به طور ایمن از یک TPM فیزیکی حذف و آن را به دیگری کپی کند و با استفاده از کلیدهای TPM جدید دوباره داده ها را امضا کند. تمام این اقدامات در عمل بسیار آهسته است و با مسائل امنیتی و الزامات امنیتی اضافی همراه است.

توجه داشته باشید: برای اجرای TPM مجازی، شما به VM Encryption نیاز دارید. این بدان معناست که شما به یک زیرساخت مدیریت کلید سوم شخص در محیط خود هستید .

پشتیبانی از ویژگی های امنیتی مبنی بر مجازی سازی مایکروسافت

تیم امنیتی شما احتمالا درخواست یا تقاضای پشتیبانی “Credential Guard” میدهد. این همان است .

در سال 2015 ، مایکروسافت ویژگی های امنیتی مبنی بر مجازی سازی را معرفی کرد . ما نیز همکاری بسیار نزدیکی با مایکروسافت داشتیم تا این ویژگی ها را در vSphere 6.7 پشتیبانی کنیم . بیایید یک نمای کلی از آنچه در زیر این پوشش انجام دادیم تا این اتفاق بیافتد رامشاهده کنیم . وقتی VBS را بر روی لپتاپتان با ویندوز 10 فعال میکنید ، لپ تاپ ریبوت میشود و به جای بوت مستقیم به ویندوز 10 ، سیستم Hypervisor مایکروسافت را بوت می کند. برای vSphere این به معنای این است که ماشین مجازی که ویندوز 10 را به طور مستقیم اجرا می کرد در حال حاضر در حال اجرا hypervisor مایکروسافت است که در حال حاضر ویندوز 10 را اجرا می کند. این فرآیند ” nested virtualization” نامیده می شود که چیزی است که VMware تجربه بسیارزیادی با آن را دارد. ما از nested virtualization در Hands On Lab’s برای سال ها است که استفاده میکنیم. هنگامی که VBS را در سطح vSphere فعال می کنید، این یک گزینه تعدادی از ویژگی های زیر را فعال میکند.

• Nested virtualization

• IOMMU

• EFI firmware

• Secure Boot

و کاری که نمیکند هم این است که VBS را در ماشین سیستم عامل میهمان فعال نمیکند. برای انجام این کار از راهنمایی مایکروسافت پیروی کنید. این کار را می توانید با اسکریپت های PowerShell، Group Policies و غیره انجام دهید.

نکته در اینجاست که نقش vSphere این است که سخت افزار مجازی را برای پشتیبانی از فعال سازی VBS فراهم کند. در کنار TPM مجازی شما هم اکنون می توانید VBS را فعال کنید و ویژگی هایی مانند Gredential Guard را فعال کنید.

اگر شما امروز در حال ساخت ویندوز 10 یا ویندوز سرور 2016 VM هستید، من به شدت توصیه می کنم آنها را با EFI firmware فعال نصب کنید. انتقال از BIOS / MBR سنتی به EFI (UEFI) firmware پس از آن برخی از چالش ها را بعدا به همراه دارد که در خطوط پایین نشان می دهیم.

بروزرسانی UI

در vSphere 6.7 ما بهبود های زیادی در عملکرد وب کلاینت HTML)5) ایجاد کرده ایم . هم اکنون در تمام مدت ازآن استفاده میکنیم . این محیط سریع است و بخوبی ایجاد شده و هرکاری در آزمایشگاهم میخواهم انجام میدهد . ما برخی تغییرات به منظور ساده تر کردن همه چیز برای ادمین ها در سطح رمزنگاری ماشین ایجاد کرده ایم. در پس زمینه ما هنوز از Storage Policies استفاده میکنیم ، اما تمام توابع رمزنگاری را (VM Encryption, vMotion Encryption) در یک پنل VM Options ترکیب کرده ایم.

چندین هدف SYSLOG

این چیزی است که من شخصا مدت زیادی منتظرش بودم . یکی از درخواستهایی که من داشته ام این است که توانایی کانفیگ چندین هدف SYSLOG از محیط UI را داشته باشم . چرا ؟ برخی از مشتریان می خواهند جریان SYSLOG خود را به دو مکان منتقل کنند. به عنوان مثال، تیم های IT و InfoSec. . کارمندان IT عاشق VMware Log Insight هستند ، تیم های InfoSec معمولا از Security Incident و Event Management system که دارای وظایف تخصصی هستند برای اهداف امنیتی استفاده میکنند . در حال حاضر هر دو تیم ها می توانند یک جریان غیر رسمی از رویدادهای SYSLOG برای رسیدن اهداف مربوطه خود داشته باشند. رابط کاربری VAMI در حال حاضر تا سه هدف مختلف SYSLOG پشتیبانی می کند.

FIPS 140-2 Validated Cryptographic Modules – By Default

این خبر بزرگ برای مشتریان ایالات متحده است . در داخل vSphere) vCenter و ESXi) دو ماژول برای عملیات رمزنگاری وجود دارد. ماژول VM Kernel Cryptographic توسط VM Encryption و ویژگی های Encrypted vSAN و ماژول OpenSSL برای مواردی مانند ایجاده کننده گواهینامه ها (certificate generation) و TLS connections استفاده میشود . این دو ماژول گواهی اعتبارسنجی FIPS 140-2 را کسب کرده اند.

خب ، این به این معنیست که vSphere تاییده FIPS را دارد ؟! خب بعضی از اصطلاحات در جای نادرستی به کاربرده شده است . برای کسب “FIPS Certified” در واقع به یک راه حل کامل از سخت افزار و نرم افزار که با هم تست شده و پیکربندی شده نیاز است. آنچه در VMware انجام دادیم این است که فرایند FIPS را برای اعتبار سنجی vSphere توسط شرکایمان ساده تر کرده ایم. ما منتظر دیدن این اتفاق در آینده نزدیک هستیم. آنچه مشتریان معمولی vSphere باید بداند این است که تمام عملیات رمزنگاری در vSphere با استفاده از بالاترین استانداردها انجام می شود زیرا ما تمامی عملیات رمزنگاری FIPS 140-2 را به صورت پیش فرض فعال کرده ایم.

جمع بندی

بسیاری از موارد امنیتی جدید وجود دارد.آنچه که اینجا مطالعه کردید این است که ما ویژگی های جدید مانند Secure Boot برای ESXi و VM Encryption و بالاتر از همه آنها قالبیت های های لایه جدید مانند TPM 2.0 و virtual TPM . امیدواریم که این روند به همین ترتیب ادامه داشته باشد .

ما تعهد داریم که بهترین امنیت درنوع خود ، در حالی که هم زمان برای ساده سازی اجرا و مدیریت آن تلاش میکنیم ، ارائه دهیم . من می خواهم از تمام تیم های تحقیق و توسعه VMware تشکر کنم برای کار متمایزی که در این نسخه انجام داده اند. آنها سخت کار میکنند تا امنیت شما را برای اجرای و مدیریت آسان تر کنند! آینده در سرزمین vSphere بسیار درخشان است .

Fault Tolerance چیست؟

FT یا Fault Tolerance قابلیتی است که به شما ویژگی های دسترس پذیری بالاتر و محافظت بیشتری از ماشین ها ، در مقایسه با زمانی که از قابلیت HA استفاده میکنید ، ارائه میکند. از نکات منفی قابلیت HA زمان بر بودن بازگشت از Failover و داشتن Down Time است. FT از ورژن 4 معرفی شد اما تا ورژن 6 استفاده نمیشد.

نحوه کار FT

FT فقط برای ماشین هایی با درجه اهمیت بسیار بالا ، با ساختن یک ماشین یکسان دیگر از آن و دردسترس قرار دادن آن برای استفاده در زمان های Failover عمل میکند. به ماشینی که توسط این قابلیت محافظت میشود Primary و به ماشین دوم که یک Mirror از آن است Secondary میگویند. این دو ماشین به طور متناوب وضعیت یکدیگر را زیرنظر میگیند . در زمانی که هاست ماشین Primary از دسترس خارج شود ، ماشین Secondary به سرعت فعال و جایگزین آن میشود و یک ماشین Secondary دیگر ایجاد و وضعیت FT به حالت طبیعی باز میگردد ، و زمانی که هاست ماشین Secondary از دسترس خارج شود یک ماشین Secondary دیگر جایگزین آن میشود. در هر دو حالت کاربر هیچ وقفه ایی در کار ماشین احساس نمیکند و دیتایی از بین نمیرود.

به منظور اطمینان از در دسترس بودن حداقل یکی از ماشین ها ، ماشین Primary و Secondary نمیتوانند هم زمان در یک هاست حضورداشته باشند . همچنین FT از فعال بودن هر دو ماشین در زمان برگشت از وضعیت Failover به منظور جلوگیری از “split-brain” محافظت میکند.

موارد استفاده Fault Tolerance

زمانی که ماشین Secondary فعال شده و نقش ماشین Primary را اجرا میکند ، وضعیت ماشین به طور کامل بازیابی میشود ، یعنی محتویات رم ، برنامه های در حال اجرا و وضعیت پردازشی بدون هیچ تاخیر و نیاز به Load مجدد .به عنوان مثال از این قابلیت برای زمانی که سرویسی داریم که نیاز داریم تمام مدت ، بدون هیچ تاخیری در حال اجرا باشد ، استفاده میشود.

نیازمندی ها و محدودیت های Fault Tolerance

CPU هاست ها باید با V-motion و یا Enhanced V-motion سازگار باشد و از MMU پشتیبانی کند و حتما از شبکه 10G در بستر شبکه استفاده شود. در هر هاست حداکثر تا 4 ماشین را میتوان توسط FT محافظت کرد (هر دو Primary و Secondary شمارش میشوند) اما میتوان این محدودیت را از طریق Advanced Option افزایش داد.

تا آن زمان فقط ماشین هایی که یک هسته CPU داشتند را میتوانستید توسط FT محافظت کنید اما اکنون تا چهار هسته CPU را میتوان محافظت کرد .

در ورژن 6 به بعد ، دیسک ماشین Secondary میتواند روی LUN دیگری در Storage دیگر باشد زیرا دو ماشین در حال Sync شدن هستند . ماشین Secondary برای اپدیت شدن وضعیت اش باید محتویات Memory و CPU را سینک کند ، برای اینکار باید پورت Vm kernel network ایی داشته باشیم . به همین دلیل VMware توصیه میکند برای پورت فیزیکی از کارت 10G ستفاده شود.

قالبیت ها و Device هایی که با این ویژگی از دست خواهید داد:

- از ماشینی که FT enabled میشود نمیتوان Snapshot گرفته و Snapshot های قبلی را باید حذف کرد.

- ماشینی که FT enabled میشود نباید Linked clone باشد و نمیتوان از خود آن هم Linked clone گرفت.

- قابلیت VMCP را برای ماشین نمیتوان فعال کرد.

- I\O filters

- Virtual Volume data store

- Storage-based policy management

- Physical Raw Disk mapping (RDM)

- CD-ROM or floppy virtual devices

- N Port ID Virtualization (NPIV)

- USB and sound devices

- NIC pass through

- Hot-plugging devices

- Serial or parallel ports

- Video devices that have 3D enabled

- Virtual EFI firmware

- Virtual Machine Communication Interface (VMCI)

- 2TB+ VMDK

نکته : به منظور افزایش Availability میتوانید از FT در کنار قابلیت DRS، فقط زمانی که ویژگی EVC فعال شده باشد استفاده کنید.

قبل از فعال کردن FT مطمئن شوید که :

- ماشین و هاست های شما شرایط لازم برای فعال کردن FT را دارند

- وضعیت شبکه هر هاست را بررسی کنید

- کارت شبکه V-motion بررسی شود

- کلاستر HA ایجاد و فعال شود

- CPU شما پشتیبانی شود

- HV در تنظیمات BIOS هاست فعال باشد

- فایل های ماشین ها در فضای Shared storage باشد

- حداقل 3 هاست داشته باشید

- حداکثر تا 4 هسته را میتوان FT کرد

- ماشین هایی که FT enabled میشود Snapshot نداشته باشد

- VMware tools نصب باشد

- EVC در صورت نیاز فعال باشد

- هیچ گونه Removable Media نداشته باشد

- FT دوبرابر شرایط معمول منابع مصرف میکند

- توصیه میشود کارت شبکه 10G dedicated استفاده شود

- CPU و Memory قابلیت Hot plug نداشته باشد

- هر هاست نهایتا تا 8 هسته FT شده میتواند داشته باشد

برای مثال : با 3 هاست ، 3 ماشین 4 کور میتوانیم داشته باشیم (ماشین Secondary هم حساب میشود)

فعال کردن قالبیت FT :

ابتدا یک کارت شبکه اختصاصی میسازیم ، برای اینکار به تب VM kernel adapter رفته و کارت شبکه اضافه میکنیم ، سپس برروی ماشینی که میخواهیم محافظت شود راست کلیلک کرده و Fault tolerance را فعال میکنیم ، پس از آن پنجره ای باز میشود که از ما محل ماشین دوم ، محل دیسک و بعد هاست را انتخاب مکنید و در نهایت Finish را انتخاب میکنیم.

پس از فعال کردن FT رنگ آیکون ماشین به آبی تغیر رنگ میدهد. برای تست FT و اطمینان از عملکرد صحیح آن میتوانید از گزینه Test Failover استفاده کنید.